estos registros crean nombres de host (alias) y diferentes servidores en una misma dirección IP. A continuación en la siguiente tabla se muestran estos registros con sus definiciones:

viernes, 16 de junio de 2017

que es un servidor DHCP

Protocolo de configuración dinámica de Host (DHCP) es un protocolo cliente-servidor que proporciona automáticamente un host de protocolo Internet (IP) con su dirección IP y otra información de configuración relacionados como, por ejemplo, la puerta de enlace predeterminada y la máscara de subred. RFC 2131 y 2132 definen DHCP como un estándar de Internet Engineering Task Force (IETF) basado en Protocolo Bootstrap (BOOTP), un protocolo con el que DHCP comparte muchos detalles de complementario.

Reflexión: Es el servidor que recibe una petición de clientes solucionando una configuración de red IP. El servidor responderá a dicha petición proporcionando los parámetros que permitan a los clientes la configuración.

normas para cables

verificar tarjeta de red

activar la detección de la red

Ventajas y desventajas de una red VLAN

Ventajas:

Seguridad: los grupos que tienen datos sensibles se separan del resto de la red, disminuyendo las posibilidades de que ocurran violaciones de información confidencial. Las computadoras del cuerpo docente se encuentran en la VLAN 10 y están completamente separadas del tráfico de datos del Invitado y de los estudiantes.

Reducción de costo: el ahorro en el costo resulta de la poca necesidad de actualizaciones de red caras y más usos eficientes de enlaces y ancho de banda existente.

Mejor rendimiento: la división de las redes planas de Capa 2 en múltiples grupos lógicos de trabajo (dominios de broadcast) reduce el tráfico innecesario en la red y potencia el rendimiento.

Mitigación de la tormenta de broadcast: la división de una red en las VLAN reduce la cantidad de dispositivos que pueden participar en una tormenta de broadcast. Como se analizó en el capítulo "Configure un switch", la segmentación de LAN impide que una tormenta de broadcast se propague a toda la red.

Mayor eficiencia del personal de TI: las VLAN facilitan el manejo de la red debido a que los usuarios con requerimientos similares de red comparten la misma VLAN. Cuando proporciona un switch nuevo, todas las políticas y procedimientos que ya se configuraron para la VLAN particular se implementan cuando se asignan los puertos. También es fácil para el personal de TI identificar la función de una VLAN proporcionándole un nombre.

Administración de aplicación o de proyectos más simples: las VLAN agregan dispositivos de red y usuarios para admitir los requerimientos geográficos o comerciales. Tener funciones separadas hace que gestionar un proyecto o trabajar con una aplicación especializada sea más fácil, por ejemplo una plataforma de desarrollo de e-learning para el cuerpo docente. También es fácil determinar el alcance de los efectos de la actualización de los servicios de red.

Desventajas:

La limitación primordial de estas es la falta de un Standard, aunque, ya se esta trabajando en el las soluciones implementadas actualmente las realiza cada fabricante por tal motivo para mudarse ha esta solución se debe decidir un solo fabricante para todos los equipos.

Administración: Un movimiento en las estaciones de trabajo hace necesaria la re-configuración del puerto del switch al que esta conectado el usuario. Esto se puede facilitar combinando con mecanismos de LAN Dinámicas.

El tamaño de los paquetes enviados es menor que en el caso de utilizar direcciones MAC.

Seguridad: los grupos que tienen datos sensibles se separan del resto de la red, disminuyendo las posibilidades de que ocurran violaciones de información confidencial. Las computadoras del cuerpo docente se encuentran en la VLAN 10 y están completamente separadas del tráfico de datos del Invitado y de los estudiantes.

Reducción de costo: el ahorro en el costo resulta de la poca necesidad de actualizaciones de red caras y más usos eficientes de enlaces y ancho de banda existente.

Mejor rendimiento: la división de las redes planas de Capa 2 en múltiples grupos lógicos de trabajo (dominios de broadcast) reduce el tráfico innecesario en la red y potencia el rendimiento.

Mitigación de la tormenta de broadcast: la división de una red en las VLAN reduce la cantidad de dispositivos que pueden participar en una tormenta de broadcast. Como se analizó en el capítulo "Configure un switch", la segmentación de LAN impide que una tormenta de broadcast se propague a toda la red.

Mayor eficiencia del personal de TI: las VLAN facilitan el manejo de la red debido a que los usuarios con requerimientos similares de red comparten la misma VLAN. Cuando proporciona un switch nuevo, todas las políticas y procedimientos que ya se configuraron para la VLAN particular se implementan cuando se asignan los puertos. También es fácil para el personal de TI identificar la función de una VLAN proporcionándole un nombre.

Administración de aplicación o de proyectos más simples: las VLAN agregan dispositivos de red y usuarios para admitir los requerimientos geográficos o comerciales. Tener funciones separadas hace que gestionar un proyecto o trabajar con una aplicación especializada sea más fácil, por ejemplo una plataforma de desarrollo de e-learning para el cuerpo docente. También es fácil determinar el alcance de los efectos de la actualización de los servicios de red.

Desventajas:

La limitación primordial de estas es la falta de un Standard, aunque, ya se esta trabajando en el las soluciones implementadas actualmente las realiza cada fabricante por tal motivo para mudarse ha esta solución se debe decidir un solo fabricante para todos los equipos.

Administración: Un movimiento en las estaciones de trabajo hace necesaria la re-configuración del puerto del switch al que esta conectado el usuario. Esto se puede facilitar combinando con mecanismos de LAN Dinámicas.

El tamaño de los paquetes enviados es menor que en el caso de utilizar direcciones MAC.

Características del protocolo IPv6

El esquema de direcciones de 128 bits provee una gran cantidad de direcciones IP, con la posibilidad de asignar direcciones únicas globales a nuevos dispositivos.

Los múltiples niveles de jerarquía permiten juntar rutas, promoviendo un enrutamiento eficiente y escalable al Internet.

El proceso de autoconfiguración permite que los nodos de la red IPv6 configuren sus propias direcciones IPv6, facilitando su uso.

La transición entre proveedores de IPv6 es transparente para los usuarios finales con el mecanismo de renumerado.

La difusión ARP es reemplazada por el uso de multicast en el link local.

El encabezado de IPv6 es más eficiente que el de IPv4: tiene menos campos y se elimina la suma de verificación del encabezado.

Puede hacerse diferenciación de tráfico utilizando los campos del encabezado.

Las nuevas extensiones de encabezado reemplazan el campo Opciones de IPv4 y proveen mayor flexibilidad.

IPv6 fue esbozado para manejar mecanismos de movilidad y seguridad de manera más eficiente que el protocolo IPv4.

Se crearon varios mecanismos junto con el protocolo para tener una transición sin problemas de las redes IPv4 a las IPv6.

Los múltiples niveles de jerarquía permiten juntar rutas, promoviendo un enrutamiento eficiente y escalable al Internet.

El proceso de autoconfiguración permite que los nodos de la red IPv6 configuren sus propias direcciones IPv6, facilitando su uso.

La transición entre proveedores de IPv6 es transparente para los usuarios finales con el mecanismo de renumerado.

La difusión ARP es reemplazada por el uso de multicast en el link local.

El encabezado de IPv6 es más eficiente que el de IPv4: tiene menos campos y se elimina la suma de verificación del encabezado.

Puede hacerse diferenciación de tráfico utilizando los campos del encabezado.

Las nuevas extensiones de encabezado reemplazan el campo Opciones de IPv4 y proveen mayor flexibilidad.

IPv6 fue esbozado para manejar mecanismos de movilidad y seguridad de manera más eficiente que el protocolo IPv4.

Se crearon varios mecanismos junto con el protocolo para tener una transición sin problemas de las redes IPv4 a las IPv6.

configuración de la red

cuestionario 30-40

cuestionario de la 30 a la 40 1.-Cable de datos de 4 pares trenzados apantallados de alto rendimiento, utilizado principalmente para la transmisión de datos y adecuado para el cableado de dispositivo alto rendimiento. Respuesta: Cable STP categoría 6.

2.-Un núcleo de fibra con un alto de refracción, una cubierta que rodea el nucleo de manera simultanea con un indice de refracción ligeramente menor. Respuesta: Fibra óptica

3.-una red de área local, su extensión esta limitada físicamente a un edificio o un entorno de 100 metros. Respuesta: Red privada

4.-se propagan en el vacio a la velocidad de la luz y justo el valor de la velocidad. Respuesta: Ondas electromagnéticas

5.-Servidor dedicado.

6.-Este es el mas comun y mas utilizado en el mundo ademas es gratuiti y de código abiertohaci que corre sobre cualquier plataforma. Respuesta: Apache.

7.-Soportan también la definición de redes virtuales (VLAN), y según modelos posibilitan la comunicación entre las diversas VLAN. Respuesta: De capa 3

miércoles, 14 de junio de 2017

direccion ip

Las direcciones IP (IP es un acrónimo para Internet Protocolo) son un número único e irrepetible con el cual se identifica una computadora conectada a una red que corre el protocolo IP.

Una dirección IP (o simplemente IP como a veces se les refiere) es un conjunto de cuatro numeros del 0 al 255 separados por puntos. Por ejemplo, uservers.net tiene la dirección IP siguiente:

200.36.127.40

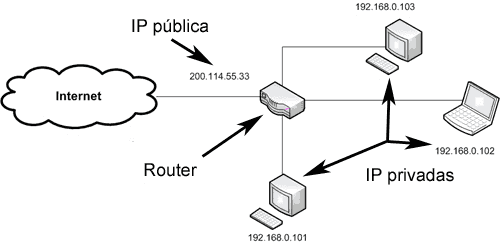

Direcciones Privadas y Publicas

IP Privada

Se utiliza para identificar equipos o dispositivos dentro de una red doméstica o privada.

En general, en redes que no sean la propia Internet y utilicen su mismo protocolo (el mismo "idioma" de comunicación). Las IP privadas están en cierto modo aisladas de las públicas.

Se reservan para ellas determinados rangos de direcciones.

Son estos:

Para IPv4

De 10.0.0.0 a 10.255.255.255

172.16.0.0 a 172.31.255.255

192.168.0.0 a 192.168.255.255

169.254.0.0 a 169.254.255.255

NOTA: Este último rango se destina al "direccionamiento automático de IPs privadas" (APIPA). Se activa cuando falla el mecanismo normal para asignarlas. Saber tu IP privada Para IPv6 El equivalente en el IPv6 a las IP privadas es lo que se llama "Dirección Local Única" (ULA, por Unique Local Address). Simplificando, las ULAs son las IP que empiezan por FD en el formato IPv6.

Como FD03:2880:2110:CF01:0ACE:0000:0000:0009.

IP Pública

Es la que tiene asignada cualquier equipo o dispositivo conectado de forma directa a Internet. Algunos ejemplos son: los servidores que alojan sitios web como Google, los router o modems que dan a acceso a Internet, otros elementos de hardware que forman parte de su infraestructura, etc.

Las IP públicas son siempre únicas. No se pueden repetir.

Dos equipos con IP de ese tipo pueden conectarse directamente entre sí.

cuestionario 20-30

R.A 2.1 Identifica software de red y de comunicaciones de la red de datos

1.-¿Que hace el comando IPConfig)?

R= Reconoce las IP conectadas con protocolos IPV4 y IPV6 o reconoce y configura la red IP de nuestra PC

2.-¿Menciona para que sirve los siguientes estándares 802.4, 802.15, 802.3, 802.5, 802.12?

R= 802.4= es para redes inalambricas

802.15= define el estandar ethernet

802.3= fue el primer intento para estandarizar redes basadas en ethernet, incluyendo las especificaciones del medio físico subyacente.

802.5=define una red de área local LAN en configuración de anillo

802.12= Conjunto de especificaciones IEEE para LAN que especifica la capa física y la subcapa MAC de la capa de enlace de datos. Emplea el esquema de acceso al medio con prioridad de demanda a 100 Mbps.

3.-Que significa multicast?

R= Archivos múltiples compartidos por Internet Correcta

4.-¿Que significa Broadcast?

R= Vídeos multimedia transmitidos por la red 1/2 punto

5.-¿Que hace el comando telnet?

R=sirve para emular una terminal remota, lo que significa que se puede utilizar para ejecutar comandos

cuestionario 1-10

Instalación de redes

Profa: Carmen Gaytan Murillo

Evaluación R.A 1.3

Instalar hardware de las redes de datos de acuerdo a las especificaciones de los fabricantes y diseñadores

Nombre: Alarcon Gomez Byron Alonso NL: 1 Grupo; 404

Instrucciones: Escucha la pregunta y contesta solo la respuesta correcta

Mi respuesta Resultado Respuesta correcta

1.- (X) Física

2.-UTP (X) Conexión VPN

3.-Antivirus (X) Firewall

4.- (X) Comando Tracer

5.-Estrella (X) Bus

6.- (X) RTP

7.- (X) Fibra Óptica

8.-198.162.0.0 Publica C

10.0.0.0 Privada (X) A

9.-DNS (X) NTP

10.- (X) Conexión T3

Profa: Carmen Gaytan Murillo

Evaluación R.A 1.3

Instalar hardware de las redes de datos de acuerdo a las especificaciones de los fabricantes y diseñadores

Nombre: Alarcon Gomez Byron Alonso NL: 1 Grupo; 404

Instrucciones: Escucha la pregunta y contesta solo la respuesta correcta

Mi respuesta Resultado Respuesta correcta

1.- (X) Física

2.-UTP (X) Conexión VPN

3.-Antivirus (X) Firewall

4.- (X) Comando Tracer

5.-Estrella (X) Bus

6.- (X) RTP

7.- (X) Fibra Óptica

8.-198.162.0.0 Publica C

10.0.0.0 Privada (X) A

9.-DNS (X) NTP

10.- (X) Conexión T3

cuestionario 10-20

R.A 2.1

1.-¿Que es una red experimental? Acierto: 3

R= Es una zona segura que se ubica la red interna de una organizacion

2.-¿Cual es la diferencia entre un concentrador y un conmutador?

R= Concentrador: Permite que los equipos de una red puedan comunicarse

Conmutador: Funcionan Casi del mismo modo pero pueden identificar el destino de la información

3.-Menciona un elemento de cada tipo de red(Estrella, Árbol, Bus)

R= Cada uno tiene diferentes formas en las cuales proveen Internet - Respuesta equivocada

4.-Menciona los dos tipos de cifrado inalambrico web(Acceso protegido del wifi)

R= No lo conteste

5.-¿Que hace el comando tracer?

R= Es el que hace un paquete o archivo sea enviado a un destino que se descargo por medio de un servicio web

1.-¿Que es una red experimental? Acierto: 3

R= Es una zona segura que se ubica la red interna de una organizacion

2.-¿Cual es la diferencia entre un concentrador y un conmutador?

R= Concentrador: Permite que los equipos de una red puedan comunicarse

Conmutador: Funcionan Casi del mismo modo pero pueden identificar el destino de la información

3.-Menciona un elemento de cada tipo de red(Estrella, Árbol, Bus)

R= Cada uno tiene diferentes formas en las cuales proveen Internet - Respuesta equivocada

4.-Menciona los dos tipos de cifrado inalambrico web(Acceso protegido del wifi)

R= No lo conteste

5.-¿Que hace el comando tracer?

R= Es el que hace un paquete o archivo sea enviado a un destino que se descargo por medio de un servicio web

miércoles, 7 de junio de 2017

enrutador

¿Que es un enrutador?

El enrutador es la traducción castellana de la palabra inglesa router, aunque seguro que también lo teneis visto escrito en alguna página escrito como ruter, ruteador o similares.

El enrutador es el aparato encargado de conectar a dos ordenadores entre si. En su interior contiene las instrucciones y protocolos adecuados como para permitir el envío y la recepción de los paquetes de información entre ambos, de modo que esta llegue a su destino y no se pierda, usando siempre la ruta más adecuada en cada momento.

Reflexión: es un dispositivo de interconexión de redes informáticas que permite asegurar el enrutamieno de paquetes entre redes o determinar la ruta que debe tomar el paquete de datos.

miércoles, 31 de mayo de 2017

CONFIGURACIÓN DE SOFTWARE DE RED

2.2 INSTALA SOFTWARE DEL SISTEMA Y DE COMUNICACIONES COMPARTIENDO RECURSOS DE RED EN LA TRANSFERENCIA DE INFORMACION

Configuración del sistema operativo

Preguntas:

1.-¿qué es la BIOS?

Es un software que reside en un chip instalado en la motherboard de la PC, y que realiza su tarea apenas presionamos el botón de encendido del equipo. Si quieres conocer más acerca de la BIOS del sistema, te invitamos a seguir leyendo el resto del artículo.

Básicamente, la BIOS, nombre que proviene de las primeras épocas de la computación personal, cuando este hardware era el encargado de realizar las operaciones de entrada y salida, es un chip o circuito integrado que en su interior almacena una serie de rutinas de software que ponen en funcionamiento el resto del hardware de la placa base. También es el primer programa que se ejecuta al encender la PC.

LO QUE ENTENDÍ DE BIOS ES QUE ES EL PRIMER PROGRAMA QUE SE EJECUTA AL ENCENDER LA PC

2.-¿Cómo se accede a la BIOS?

Presiona la tecla de configuración. Tan pronto aparezca el logotipo del fabricante de tu computadora, presiona la tecla especificada para entrar a "Configuración" o "BIOS". Las teclas más comunes son F1, F2 y ⌦ Del.

· Si no presionas la tecla a tiempo, cargará Windows y tendrás que reiniciarlo y volver a intentar.

3.-¿Qué hace el comando config.sys?

CONFIG.SYS es un fichero de texto ASCII situado en el directorio raíz de la unidad de arranque (generalmente la C:). Contiene una serie de órdenes especiales -una en cada línea- con el siguiente formato:

Nombre Orden=Parámetros Orden

Se encarga, como su nombre indica, de la configuración del sistema. Cada vez que arranca el sistema operativo, ms-dos busca los ficheros CONFIG.SYS y AUTOEXEC.BAT en el directorio raíz de la unidad de arranque y los ejecuta.

4.-¿qué hace el comando autoexec.bat?

Es el nombre de un archivo de sistema originario del sistema operativo MS-DOS. Se trata de un archivo de procesamiento por lotes, de texto simple, localizado en el directorio raíz del disco de arranque. Se utiliza en MS-DOS y Windows 3.x (que corre bajo MS-DOS), que hace uso de él para cargar controladores y establecer variables de entorno.

5.-¿qué hace el comand.com?

es el nombre del intérprete de comandos para DOS y versiones de Windows de 16/32 bits (95/98/98 SE/Me). Al ser el primer programa que se ejecuta después del inicio, posee también el rol de la configuración del sistema ejecutando el archivo AUTOEXEC.BAT

Configuración del sistema operativo

Preguntas:

1.-¿qué es la BIOS?

Es un software que reside en un chip instalado en la motherboard de la PC, y que realiza su tarea apenas presionamos el botón de encendido del equipo. Si quieres conocer más acerca de la BIOS del sistema, te invitamos a seguir leyendo el resto del artículo.

Básicamente, la BIOS, nombre que proviene de las primeras épocas de la computación personal, cuando este hardware era el encargado de realizar las operaciones de entrada y salida, es un chip o circuito integrado que en su interior almacena una serie de rutinas de software que ponen en funcionamiento el resto del hardware de la placa base. También es el primer programa que se ejecuta al encender la PC.

LO QUE ENTENDÍ DE BIOS ES QUE ES EL PRIMER PROGRAMA QUE SE EJECUTA AL ENCENDER LA PC

2.-¿Cómo se accede a la BIOS?

Presiona la tecla de configuración. Tan pronto aparezca el logotipo del fabricante de tu computadora, presiona la tecla especificada para entrar a "Configuración" o "BIOS". Las teclas más comunes son F1, F2 y ⌦ Del.

· Si no presionas la tecla a tiempo, cargará Windows y tendrás que reiniciarlo y volver a intentar.

3.-¿Qué hace el comando config.sys?

CONFIG.SYS es un fichero de texto ASCII situado en el directorio raíz de la unidad de arranque (generalmente la C:). Contiene una serie de órdenes especiales -una en cada línea- con el siguiente formato:

Nombre Orden=Parámetros Orden

Se encarga, como su nombre indica, de la configuración del sistema. Cada vez que arranca el sistema operativo, ms-dos busca los ficheros CONFIG.SYS y AUTOEXEC.BAT en el directorio raíz de la unidad de arranque y los ejecuta.

4.-¿qué hace el comando autoexec.bat?

Es el nombre de un archivo de sistema originario del sistema operativo MS-DOS. Se trata de un archivo de procesamiento por lotes, de texto simple, localizado en el directorio raíz del disco de arranque. Se utiliza en MS-DOS y Windows 3.x (que corre bajo MS-DOS), que hace uso de él para cargar controladores y establecer variables de entorno.

5.-¿qué hace el comand.com?

es el nombre del intérprete de comandos para DOS y versiones de Windows de 16/32 bits (95/98/98 SE/Me). Al ser el primer programa que se ejecuta después del inicio, posee también el rol de la configuración del sistema ejecutando el archivo AUTOEXEC.BAT

viernes, 26 de mayo de 2017

tipos de conexiones de red

- RTC.

- RDSI.

- ADSL.

- Cable.

- Vía satélite.

- PLC.

- Wi-Fi.

- Internet móvil: HSDPA.

- UTP

¿Qué es firewall?

Un firewall es un dispositivo de seguridad de la red que monitorea el tráfico de red -entrante y saliente- y decide si permite o bloquea tráfico específico en función de un conjunto definido de reglas de seguridad.

Los firewalls han constituido una primera línea de defensa en seguridad de la red durante más de 25 años. Establecen una barrera entre las redes internas protegidas y controladas en las que se puede confiar y redes externas que no son de confianza, como Internet.

Un firewall puede ser hardware, software o ambos.

Tipos de firewall

Firewall proxy

Un firewall proxy, uno de los primeros tipos de dispositivos de firewall, funciona como gateway de una red a otra para una aplicación específica. Los servidores proxy pueden brindar funcionalidad adicional, como seguridad y almacenamiento de contenido en caché, evitando las conexiones directas desde el exterior de la red. Sin embargo, esto también puede tener un impacto en la capacidad de procesamiento y las aplicaciones que pueden admitir.

Firewall de inspección activa

Un firewall de inspección activa, ahora considerado un firewall “tradicional”, permite o bloquea el tráfico en función del estado, el puerto y el protocolo. Este firewall monitorea toda la actividad, desde la apertura de una conexión hasta su cierre. Las decisiones de filtrado se toman de acuerdo con las reglas definidas por el administrador y con el contexto, lo que refiere a usar información de conexiones anteriores y paquetes que pertenecen a la misma conexión.

Firewall de administración unificada de amenazas (UTM)

Un dispositivo UTM suele combinar en forma flexible las funciones de un firewall de inspección activa con prevención de intrusiones y antivirus. Además, puede incluir servicios adicionales y, a menudo, administración de la nube. Los UTM se centran en la simplicidad y la facilidad de uso.

Vea nuestros dispositivos UTM.

Firewall de próxima generación (NGFW)

Los firewalls han evolucionado más allá de la inspección activa y el filtrado simple de paquetes. La mayoría de las empresas están implementando firewalls de próxima generación para bloquear las amenazas modernas, como los ataques de la capa de aplicación y el malware avanzado.

Los firewalls han constituido una primera línea de defensa en seguridad de la red durante más de 25 años. Establecen una barrera entre las redes internas protegidas y controladas en las que se puede confiar y redes externas que no son de confianza, como Internet.

Un firewall puede ser hardware, software o ambos.

Tipos de firewall

Firewall proxy

Un firewall proxy, uno de los primeros tipos de dispositivos de firewall, funciona como gateway de una red a otra para una aplicación específica. Los servidores proxy pueden brindar funcionalidad adicional, como seguridad y almacenamiento de contenido en caché, evitando las conexiones directas desde el exterior de la red. Sin embargo, esto también puede tener un impacto en la capacidad de procesamiento y las aplicaciones que pueden admitir.

Firewall de inspección activa

Un firewall de inspección activa, ahora considerado un firewall “tradicional”, permite o bloquea el tráfico en función del estado, el puerto y el protocolo. Este firewall monitorea toda la actividad, desde la apertura de una conexión hasta su cierre. Las decisiones de filtrado se toman de acuerdo con las reglas definidas por el administrador y con el contexto, lo que refiere a usar información de conexiones anteriores y paquetes que pertenecen a la misma conexión.

Firewall de administración unificada de amenazas (UTM)

Un dispositivo UTM suele combinar en forma flexible las funciones de un firewall de inspección activa con prevención de intrusiones y antivirus. Además, puede incluir servicios adicionales y, a menudo, administración de la nube. Los UTM se centran en la simplicidad y la facilidad de uso.

Vea nuestros dispositivos UTM.

Firewall de próxima generación (NGFW)

Los firewalls han evolucionado más allá de la inspección activa y el filtrado simple de paquetes. La mayoría de las empresas están implementando firewalls de próxima generación para bloquear las amenazas modernas, como los ataques de la capa de aplicación y el malware avanzado.

servidor web

Un servidor Web es un programa que utiliza el protocolo de transferencia de hiper texto, HTTP (Hypertext Transfer Protocol), para servir los archivos que forman páginas Web a los usuarios, en respuesta a sus solicitudes, que son reenviados por los clientes HTTP de sus computadoras. Las computadoras y los dispositivos dedicados también pueden denominarse servidores Web.

El proceso es un ejemplo del modelo cliente/servidor. Todos los equipos que alojan sitios Web deben tener programas de servidor Web. Los principales servidores Web incluyen Apache (el servidor Web más ampliamente instalado), Internet Information Server (IIS) de Microsoft y nginx (que se pronuncia engine X) de NGNIX. Otros servidores Web incluyen el servidor NetWare de Novell, el servidor Web de Google (GWS) y la familia de servidores Domino de IBM.

Los servidores Web a menudo forman parte de un paquete más amplio de programas relacionados con internet e intranet para servir correo electrónico, descargar solicitudes de archivos de protocolo de transferencia de archivos (FTP) y crear y publicar páginas Web. Las consideraciones al elegir un servidor Web incluyen cuán bien funciona con el sistema operativo y otros servidores, su capacidad para manejar la programación del servidor, las características de seguridad y las herramientas particulares de publicación, motor de búsqueda y creación de sitios que vienen con él.

El proceso es un ejemplo del modelo cliente/servidor. Todos los equipos que alojan sitios Web deben tener programas de servidor Web. Los principales servidores Web incluyen Apache (el servidor Web más ampliamente instalado), Internet Information Server (IIS) de Microsoft y nginx (que se pronuncia engine X) de NGNIX. Otros servidores Web incluyen el servidor NetWare de Novell, el servidor Web de Google (GWS) y la familia de servidores Domino de IBM.

Los servidores Web a menudo forman parte de un paquete más amplio de programas relacionados con internet e intranet para servir correo electrónico, descargar solicitudes de archivos de protocolo de transferencia de archivos (FTP) y crear y publicar páginas Web. Las consideraciones al elegir un servidor Web incluyen cuán bien funciona con el sistema operativo y otros servidores, su capacidad para manejar la programación del servidor, las características de seguridad y las herramientas particulares de publicación, motor de búsqueda y creación de sitios que vienen con él.

ping flood

Un ping flood, consiste en saturar una línea de comunicación con un número excesivo de paquetes ICMP. Esta saturación causará una degradación de los servicios prestados por otros protocolos. El ataque en cuestión utiliza las definiciones de la longitud máxima de protocolo IP así como la capacidad de fragmentación de los datagramas IP.

La longitud máxima de un datagrama IP es de 64K (65535 Bytes) incluyendo la cabecera del paquete (20 Bytes).

En los sistemas actuales ya se cuenta con una protección, lo cual no permiten enviar paquetes mayores a 65500 Bytes.

La longitud máxima de un datagrama IP es de 64K (65535 Bytes) incluyendo la cabecera del paquete (20 Bytes).

En los sistemas actuales ya se cuenta con una protección, lo cual no permiten enviar paquetes mayores a 65500 Bytes.

red experimental

Las redes experimentales dadas a sus aportes y gran velocidad se encuentran en esta momento realizadas o investigadas por grandes centros educativos y universidades que le pueden aportar a la humanidad, permiten compartir información, acceder a equipos de laboratorio, transferir altos volúmenes de datos, desarrollar aplicaciones con procesamiento distribuido y soportar experimentos complejos, cruciales para la investigación. De igual forma, facilitan la comunicación y el trabajo en equipo entre investigadores que están geográficamente dispersos en distintas regiones o países facilitando el desarrollo de proyectos conjuntos de carácter académico, científico y tecnológico.

Características

1) Velocidades oscilan entre 622 Mbps (universidades y socios).

2) 50 Mbps para un usuario particular.

3) La enseñanza, el aprendizaje y la investigación, en colaboración puede requerir interconexión y altas conexiones de banda ancha en tiempo real como los laboratorios virtuales (LAV),la telemedicina y la teleinmersión.La infraestructura básica de internet soporta esas aplicaciones, conocidas como learnig ware.

VENTAJAS

Ventajas

1) Gran ancho de banda: Cientos de megabits con tendencia a los Giga bits

2) Calidad de los servicios

Prioridad al video en el envió de los paquetes de bits

3) Transmisión multipunto

Multicasting envía una sola vez cada paquete de información necesaria para que llegue a todos los usuarios que deben recibir esto facilitara la implementación de aplicaciones sensibles al letargo.

4) Mayor seguridad

Características

1) Velocidades oscilan entre 622 Mbps (universidades y socios).

2) 50 Mbps para un usuario particular.

3) La enseñanza, el aprendizaje y la investigación, en colaboración puede requerir interconexión y altas conexiones de banda ancha en tiempo real como los laboratorios virtuales (LAV),la telemedicina y la teleinmersión.La infraestructura básica de internet soporta esas aplicaciones, conocidas como learnig ware.

VENTAJAS

Ventajas

1) Gran ancho de banda: Cientos de megabits con tendencia a los Giga bits

2) Calidad de los servicios

Prioridad al video en el envió de los paquetes de bits

3) Transmisión multipunto

Multicasting envía una sola vez cada paquete de información necesaria para que llegue a todos los usuarios que deben recibir esto facilitara la implementación de aplicaciones sensibles al letargo.

4) Mayor seguridad

concentrador

Concentrador (hub) es el dispositivo que permite centralizar el cableado de una red de computadoras, para luego poder ampliarla.

Trabaja en la capa física (capa 1) del modelo OSI o la capa de acceso al medio en el modelo TCP/IP. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos (repetidor).

En la actualidad, la tarea de los concentradores la realizan, con frecuencia, los conmutadores (switches).

Concentradores de doble velocidad

Los concentradores sufrieron el problema de que como simples repetidores sólo podían soportar una única velocidad. Mientras que las computadoras personales normales con ranuras de expansión podrían ser fácilmente actualizados a Fast Ethernet con una nueva tarjeta de red, máquinas con menos mecanismos de expansión comunes, como impresoras, pueden ser costosas o imposibles de actualizar. Por lo tanto, un punto medio entre concentrador y conmutador es conocido como concentrador de doble velocidad.

Este tipo de dispositivos consiste fundamentalmente en dos concentradores (uno de cada velocidad) y dos puertos puente entre ellos. Los dispositivos se conectan al concentrador apropiado automáticamente, en función de su velocidad. Desde el puente sólo se tienen dos puertos, y sólo uno de ellos necesita ser de 100 Mb/s.

Usos

Históricamente, la razón principal para la compra de concentradores en lugar de los conmutadores era el precio. Esto ha sido eliminado en gran parte por las reducciones en el precio de los conmutadores, pero los concentradores aún pueden ser de utilidad en circunstancias especiales:

Un analizador de protocolo conectado a un conmutador no siempre recibe todos los paquetes, ya que desde que el conmutador separa a los puertos en los diferentes segmentos. En cambio, la conexión del analizador de protocolos con un concentrador permite ver todo el tráfico en el segmento. Por otra parte, los conmutadores caros pueden ser configurados para permitir a un puerto escuchar el tráfico de otro puerto (lo que se denomina puerto de duplicado); sin embargo, esto supone un gasto mucho más elevado que si se emplean concentradores.

Algunos grupos de computadoras o clúster, requieren cada uno de los miembros del equipo para recibir todo el tráfico que trata de ir a la agrupación. Un concentrador hará esto, naturalmente; usar un conmutador en estos casos, requiere la aplicación de trucos especiales.

Cuando un conmutador es accesible para los usuarios finales para hacer las conexiones, por ejemplo, en una sala de conferencias, un usuario inexperto puede reducir la red mediante la conexión de dos puertos juntos, provocando un bucle. Esto puede evitarse usando un concentrador, donde un bucle se romperá en el concentrador para los otros usuarios (también puede ser impedida por la compra de conmutadores que pueden detectar y hacer frente a los bucles, por ejemplo mediante la aplicación de Spanning Tree Protocol).

Un concentrador barato con un puerto 10-Base-2 es probablemente la manera más fácil y barata para conectar dispositivos que sólo soportan 10-Base-2 a una red moderna (no suelen venir con los puertos 10-Base-2 conmutadores baratos).

Trabaja en la capa física (capa 1) del modelo OSI o la capa de acceso al medio en el modelo TCP/IP. Esto significa que dicho dispositivo recibe una señal y repite esta señal emitiéndola por sus diferentes puertos (repetidor).

En la actualidad, la tarea de los concentradores la realizan, con frecuencia, los conmutadores (switches).

Concentradores de doble velocidad

Los concentradores sufrieron el problema de que como simples repetidores sólo podían soportar una única velocidad. Mientras que las computadoras personales normales con ranuras de expansión podrían ser fácilmente actualizados a Fast Ethernet con una nueva tarjeta de red, máquinas con menos mecanismos de expansión comunes, como impresoras, pueden ser costosas o imposibles de actualizar. Por lo tanto, un punto medio entre concentrador y conmutador es conocido como concentrador de doble velocidad.

Este tipo de dispositivos consiste fundamentalmente en dos concentradores (uno de cada velocidad) y dos puertos puente entre ellos. Los dispositivos se conectan al concentrador apropiado automáticamente, en función de su velocidad. Desde el puente sólo se tienen dos puertos, y sólo uno de ellos necesita ser de 100 Mb/s.

Usos

Históricamente, la razón principal para la compra de concentradores en lugar de los conmutadores era el precio. Esto ha sido eliminado en gran parte por las reducciones en el precio de los conmutadores, pero los concentradores aún pueden ser de utilidad en circunstancias especiales:

Un analizador de protocolo conectado a un conmutador no siempre recibe todos los paquetes, ya que desde que el conmutador separa a los puertos en los diferentes segmentos. En cambio, la conexión del analizador de protocolos con un concentrador permite ver todo el tráfico en el segmento. Por otra parte, los conmutadores caros pueden ser configurados para permitir a un puerto escuchar el tráfico de otro puerto (lo que se denomina puerto de duplicado); sin embargo, esto supone un gasto mucho más elevado que si se emplean concentradores.

Algunos grupos de computadoras o clúster, requieren cada uno de los miembros del equipo para recibir todo el tráfico que trata de ir a la agrupación. Un concentrador hará esto, naturalmente; usar un conmutador en estos casos, requiere la aplicación de trucos especiales.

Cuando un conmutador es accesible para los usuarios finales para hacer las conexiones, por ejemplo, en una sala de conferencias, un usuario inexperto puede reducir la red mediante la conexión de dos puertos juntos, provocando un bucle. Esto puede evitarse usando un concentrador, donde un bucle se romperá en el concentrador para los otros usuarios (también puede ser impedida por la compra de conmutadores que pueden detectar y hacer frente a los bucles, por ejemplo mediante la aplicación de Spanning Tree Protocol).

Un concentrador barato con un puerto 10-Base-2 es probablemente la manera más fácil y barata para conectar dispositivos que sólo soportan 10-Base-2 a una red moderna (no suelen venir con los puertos 10-Base-2 conmutadores baratos).

conmutador

Conmutador (switch) es el dispositivo digital lógico de interconexión de equipos que opera en la capa de enlace de datos del modelo OSI. Su función es interconectar dos o más segmentos de red, de manera similar a los puentes de red, pasando datos de un segmento a otro de acuerdo con la dirección MAC de destino de las tramas en la red y eliminando la conexión una vez finalizada ésta.1

Los conmutadores se utilizan cuando se desea conectar múltiples tramos de una red, fusionándolos en una sola red. Al igual que los puentes, dado que funcionan como un filtro en la red y solo retransmiten la información hacia los tramos en los que hay el destinatario de la trama de red, mejoran el rendimiento y la seguridad de las redes de área local (LAN).

Clasificación[editar]

Atendiendo al método de direccionamiento de las tramas utilizadas[editar]

Store-and-Forward[editar]

Artículo principal: Almacenamiento y reenvío

Los conmutadores Store-and-Forward guardan cada trama en un búfer antes del intercambio de información hacia el puerto de salida. Mientras la trama está en el búfer, el switch calcula el CRC y mide el tamaño de la misma. Si el CRC falla, o el tamaño es muy pequeño o muy grande (una trama Ethernet tiene entre 64 bytes y 1518 bytes) la trama es descartada. Si todo se encuentra en orden es encaminada hacia el puerto de salida.

Este método asegura operaciones sin error y aumenta la confianza de la red. Pero el tiempo utilizado para guardar y chequear cada trama añade un tiempo de demora importante al procesamiento de las mismas. La demora o delay total es proporcional al tamaño de las tramas: cuanto mayor es la trama, más tiempo toma este proceso.

Cut-Through[editar]

Artículo principal: Conmutación cut-through

Los conmutadores cut-through fueron diseñados para reducir esta latencia. Esos switches minimizan el delay leyendo sólo los 6 primeros bytes de datos de la trama, que contiene la dirección de destino MAC, e inmediatamente la encaminan.

El problema de este tipo de switch es que no detecta tramas corruptas causadas por colisiones (conocidos como runts), ni errores de CRC. Cuanto mayor sea el número de colisiones en la red, mayor será el ancho de banda que consume al encaminar tramas corruptas.

Existe un segundo tipo de switch cut-through, los denominados fragment free, fue proyectado para eliminar este problema. El switch siempre lee los primeros 64 bytes de cada trama, asegurando que tenga por lo menos el tamaño mínimo, y evitando el encaminamiento de runts por la red.

Adaptive Cut-Through[editar]

Son los conmutadores que procesan tramas en el modo adaptativo y son compatibles tanto con store-and-forward como con cut-through. Cualquiera de los modos puede ser activado por el administrador de la red, o el switch puede ser lo bastante inteligente como para escoger entre los dos métodos, basado en el número de tramas con error que pasan por los puertos.

Cuando el número de tramas corruptas alcanza un cierto nivel, el conmutador puede cambiar del modo cut-through a store-and-forward, volviendo al modo anterior cuando la red se normalice.

Los conmutadores se utilizan cuando se desea conectar múltiples tramos de una red, fusionándolos en una sola red. Al igual que los puentes, dado que funcionan como un filtro en la red y solo retransmiten la información hacia los tramos en los que hay el destinatario de la trama de red, mejoran el rendimiento y la seguridad de las redes de área local (LAN).

Clasificación[editar]

Atendiendo al método de direccionamiento de las tramas utilizadas[editar]

Store-and-Forward[editar]

Artículo principal: Almacenamiento y reenvío

Los conmutadores Store-and-Forward guardan cada trama en un búfer antes del intercambio de información hacia el puerto de salida. Mientras la trama está en el búfer, el switch calcula el CRC y mide el tamaño de la misma. Si el CRC falla, o el tamaño es muy pequeño o muy grande (una trama Ethernet tiene entre 64 bytes y 1518 bytes) la trama es descartada. Si todo se encuentra en orden es encaminada hacia el puerto de salida.

Este método asegura operaciones sin error y aumenta la confianza de la red. Pero el tiempo utilizado para guardar y chequear cada trama añade un tiempo de demora importante al procesamiento de las mismas. La demora o delay total es proporcional al tamaño de las tramas: cuanto mayor es la trama, más tiempo toma este proceso.

Cut-Through[editar]

Artículo principal: Conmutación cut-through

Los conmutadores cut-through fueron diseñados para reducir esta latencia. Esos switches minimizan el delay leyendo sólo los 6 primeros bytes de datos de la trama, que contiene la dirección de destino MAC, e inmediatamente la encaminan.

El problema de este tipo de switch es que no detecta tramas corruptas causadas por colisiones (conocidos como runts), ni errores de CRC. Cuanto mayor sea el número de colisiones en la red, mayor será el ancho de banda que consume al encaminar tramas corruptas.

Existe un segundo tipo de switch cut-through, los denominados fragment free, fue proyectado para eliminar este problema. El switch siempre lee los primeros 64 bytes de cada trama, asegurando que tenga por lo menos el tamaño mínimo, y evitando el encaminamiento de runts por la red.

Adaptive Cut-Through[editar]

Son los conmutadores que procesan tramas en el modo adaptativo y son compatibles tanto con store-and-forward como con cut-through. Cualquiera de los modos puede ser activado por el administrador de la red, o el switch puede ser lo bastante inteligente como para escoger entre los dos métodos, basado en el número de tramas con error que pasan por los puertos.

Cuando el número de tramas corruptas alcanza un cierto nivel, el conmutador puede cambiar del modo cut-through a store-and-forward, volviendo al modo anterior cuando la red se normalice.

¿que es un ping de la muerte ?

Un ping de la muerte es un tipo de ataque enviado a una computadora que consiste en mandar numerosos paquetes ICMP muy grandes (mayores a 65.535 bytes) con el fin de colapsar el sistema atacado.

Los atacantes comenzaron a aprovecharse de esta vulnerabilidad en los sistemas operativos en 1996, vulnerabilidad que en 1997 sería corregida por lo que este tipo de ataque no tiene efecto sobre los sistemas operativos actuales.

Es un tipo de ataque a computadoras que implica enviar un ping deformado a una computadora. Un ping normalmente tiene un tamaño de 64 bytes; algunos sistemas operativos no podían manejar pings mayores al máximo de un paquete IP común, que es de 65.535 bytes. Enviando pings de este tamaño era posible hacer que esas computadoras dejaran de funcionar.

Este fallo fue fácil de usar. Si bien, enviar un paquete de "Ping de la Muerte" de un tamaño de 65.536 bytes es inválido según los protocolos de establecimiento de una red, se puede enviar un paquete de tal tamaño si se hacen fragmentos del mismo. Así, cuando la computadora que es el blanco de ataque vuelve a montar el paquete, puede ocurrir una saturación del buffer, lo que a menudo produce como consecuencia un fallo del sistema.

Este exploit ha afectado a la mayoría de Sistemas Operativos, como Unix, Linux, Mac, Windows, a impresoras, y a los routers. No obstante la mayoría de los sistemas operativos desde 1997-1998 han arreglado este problema, por lo cual el fallo está solucionado.

En la actualidad otro tipo de ataques con ping han llegado a ser muy utilizados, como por ejemplo el "Ping Flooding".

Los atacantes comenzaron a aprovecharse de esta vulnerabilidad en los sistemas operativos en 1996, vulnerabilidad que en 1997 sería corregida por lo que este tipo de ataque no tiene efecto sobre los sistemas operativos actuales.

Es un tipo de ataque a computadoras que implica enviar un ping deformado a una computadora. Un ping normalmente tiene un tamaño de 64 bytes; algunos sistemas operativos no podían manejar pings mayores al máximo de un paquete IP común, que es de 65.535 bytes. Enviando pings de este tamaño era posible hacer que esas computadoras dejaran de funcionar.

Este fallo fue fácil de usar. Si bien, enviar un paquete de "Ping de la Muerte" de un tamaño de 65.536 bytes es inválido según los protocolos de establecimiento de una red, se puede enviar un paquete de tal tamaño si se hacen fragmentos del mismo. Así, cuando la computadora que es el blanco de ataque vuelve a montar el paquete, puede ocurrir una saturación del buffer, lo que a menudo produce como consecuencia un fallo del sistema.

Este exploit ha afectado a la mayoría de Sistemas Operativos, como Unix, Linux, Mac, Windows, a impresoras, y a los routers. No obstante la mayoría de los sistemas operativos desde 1997-1998 han arreglado este problema, por lo cual el fallo está solucionado.

En la actualidad otro tipo de ataques con ping han llegado a ser muy utilizados, como por ejemplo el "Ping Flooding".

cuestionario 1-10

RA. 1.3 Instala hardware de las redes de datos de acuerdo a las especificaciones de los fabricantes y diseñadores

instrucciones:contesta solo las respuestas

1.-nivel de aplicación

nivel de presentación

nivel de sesión

nivel de transporte

nivel de red

nivel de enlace de datos

nivel físico

2.-vpn

3.-firewall

4.-topologia de bus

5.-topologia de estrella

6.-red

7.-fibra optica

8.-198.162.00-clase a

10.0.0.0-clase b

instrucciones:contesta solo las respuestas

1.-nivel de aplicación

nivel de presentación

nivel de sesión

nivel de transporte

nivel de red

nivel de enlace de datos

nivel físico

2.-vpn

3.-firewall

4.-topologia de bus

5.-topologia de estrella

6.-red

7.-fibra optica

8.-198.162.00-clase a

10.0.0.0-clase b

domingo, 14 de mayo de 2017

VÍDEO TIPOS DE REDES

TIPOS DE REDES

Redes LAN

LAN significa red de área local. Es un conjunto de equipos que pertenecen a la misma organización y, además, están conectados dentro de un área geográfica pequeña mediante algún tipo de cableado de red, generalmente con la misma tecnología

Redes MAN

Una MAN (red de área metropolitana) interconecta diversas LAN cercanas geográficamente a alta velocidad. Por tanto, una MAN permite que dos nodos remotos se comuniquen como si formaran parte de la misma red de área local.

Redes WAN

Una WAN (red de área extensa) conecta múltiples LAN entre sí a través de grandes distancias geográficas. La velocidad disponible en una red WAN varía según el costo de las conexiones y puede ser más reducida. Este tipo de red funciona con routers, que pueden elegir la ruta más apropiada para que los datos lleguen a un nodo (punto) de la red.

VIDEO NIVELES DE SOFTWARE

NIVELES DE SOFTWARE

- A menudo suele recibir instrucciones detalladas de que debe hacer, puede escribir parte del código de un software o realizarlo completo

- Normalmente recibe una lista de requerimientos para un proyecto en el cual puede que trabaje solo o tenga algún asistente . Se toma la libertad de adecuar los requerimientos y genera un segmentado en fases.

- El analista en muchos casos suele ser el puente entre los desarrolladores y el cliente requerimiento y el plan de acción suele ser más acabado y preciso en la práctica pues también desarrollar es parte de su día a día

- Los Arquitectos de Software son quienes determinan las reglas de negocio al momento de implementar una nueva solución, no solo se limitan a mirar en el entorno de desarrollo las herramientas y tecnologías a utilizar sino que evalúan y proponen upgrade a nuevo hardware para los sistemas que van a crear.

- Un inventor es un ente completamente independiente de toda tarea recurrente y cuya misión es crear nuevas implementaciones, API o innovaciones tecnológicas no existentes en el mercado.

PREGUNTA DEFINICIÓN IMAGEN

PREGUNTA DEFINICIÓN IMAGEN

¿numero de puerto de los protocolos?

smtp: 25

Simple Mail Transfer Protocol, es el protocolo de salida del correo. Los spammers buscan servidores de SMTP que les permitan realizar envío masivo de correos electrónicos.

(HTTP):80

Servidor web con el que se puede acceder a páginas web. Con este abierto, el usuario se puede conectar con programas de chat como el Messenger.

FTP:21

El ataque más común que realizan los hackers y crackers, que buscan servidores de FTP anónimos. Estos suelen ser servidores que disponen de directorios con permisos de escritura y lectura. El puerto por defecto para intercambio de ficheros.

VÍDEO AMANECER PREGUNTAS

VÍDEO AMANECER

1.-¿que es el ping de la muerte?

Un ping de la muerte es un tipo de ataque enviado a una computadora que consiste en mandar numerosos paquetes ICMP muy grandes

2.-¿que es proxy?

establece y comparte a los usuarios una única conexión a Internet

3.- ¿que es firmware?

evita que información del computador nuestro sea enviado a Internet

4.-¿que es un servidor web?

es el cual llegan los paquetes a su destino donde va dirigido

5.-¿cual es la función del router ?

símbolo de control en su mundo desordenado sin par acomoda paquetes

6.-¿cual es la función de un switch?

acomoda los paquetes en su camino correcto demasiado rápido

MONITOREO DE RED

monitoreo de red

pandora FMS

La versión libre capaz de monitorizar más de 10,000 nodos y cubre (sin limitaciones) una monitorización de red, de servidores (basados en agentes o de forma remota) y de aplicaciones. Con funcionalidades completas de informes, alertas, integraciones con terceros via API

No parte de Nagios y crea su propia arquitectura desde 0, que le permite escalar perfectamente en grandes entornos. Se ha conseguido monitorizar un entorno con más de 100,000 nodos sin problemas de rendimiento

Destacamos también su integración con dispositivos móviles, no sólo para acceder a la consola sino también para monitorizarlos gracias a su sistema de localización

Su sistema de auto descubrimiento de redes es capaz de en poco tiempo encontrar todos los elementos que componen tu red.

para determinar el estatus de un servidor web, software de monitorización que puede enviar, periódicamente, peticiones HTTP Protocolo de Transferencia de Hipertexto

EXPOSICIÓN 1

EXPOSICIÓN 1

De acuerdo a como deseamos hacer una red depende de lo siguiente

- router

- módem

- conectores

- switch

- tarjetas de red

- topo logias

- servidor

- modelo osi

es un dispositivo que convierte la señal analógica a digital

servidor:

controla la información

factores antes de elegir web host

área de trabajo

precio

imitadores tecnicos

hardware

panel de control

protocolos:

físico

extremos

- estándar

- switch

- red

- router

- sistemas

EXPOSICIÓN 2

EXPOSICIÓN 2

- fiable

- que sea rápida la conexión

- buena calidad

- que sea dinámica

- que este bien instalado

- calidad en el cable

aquellos elementos que cambian el procesador de datos

tipos de servidores:

hosting gratuito

hosting comprado

normas

568-A,568-B

EXPOSICIÓN 3

EXPOSICIÓN 3

pasos para contactos

- mides

- colocas

- fijas

- segundos

es una red de ordenadores de una estación de trabajo que facilita el uso

Módem

la función básica de los modems aceptar de datos de una estación

Conexión de redes

es un conjunto de componentes o de cables físicos que comparten un componente físico

Canaletas

separa la tapa frontal

suministrar las dos piezas y presentar perfil de canal o pared

Tarjetas

una tarjeta de red esta diseñada por cables que permiten transferir señal contra el ordenador y el cable de red

EXPOSICIÓN 4

EXPOSICIÓN 4

Depende del cliente como quiera el tipo de red el sistema operativo es un dispositivo que da comunicación a los demás dispositivos

Estaciones de trabajo

es una red de ordenadores de una estación de trabajo que facilita el uso

Módem

la función básica de los modems aceptar de datos de una estación

Conexión de redes

es un conjunto de componentes o de cables físicos que comparten un componente físico

Canaletas

separa la tapa frontal

suministrar las dos piezas y presentar perfil de canal o pared

Tarjetas

una tarjeta de red esta diseñada por cables que permiten transferir señal contra el ordenador y el cable de red

EXPOSICIÓN EQUIPO 5

EXPOSICIÓN EQUIPO 5

- redes

- cables de red

- topo-logias

- dispositivos

- tarjeta de red

- servidor

- adaptadores

- puertos

- componentes

- tecnologías de red

- conexiones

- espacios de trabajo

- topo logia de malla

- interconectados entre ellos ya que si una se apaga los demás no pierden información o conexion

EXPOSICIÓN 6

EXPOSICIÓN 6

pasos para contactos

- mides

- colocas

- fijas

- segundos

estos se colocan en el techo porque todos estos cables no están seguros ante todo ahorrar material

rojo rojo

café café

azul azul

naranja naranja

violeta violeta

- tarjeta de red

- configuración de controlador

- drivers

ANÁLISIS DE VÍDEO CONCEPTO DE REDES

VÍDEO

En este vídeo entendí el significado sobre redes que es un conjunto de equipos informáticos y software conectados entre si por medio de dispositivos físicos que sirven para transportar información recursos y servicios que puede facilitar la utilización de mas computadoras con tan solo usar una para que así pueda realizar mejor algún trabajo o para la supervisión de otras computadoras

REDES DE COMPUTADORAS-2

Redes de computadoras

- Una red informática es un sistema formado de 2 a 5 Pc

- interceptados entre si a través de tarjetas de red

- van conectadas directamente a la tarjeta de red de la Pc de forma inalámbrica

- que funcionan en modo de ondas electromagnéticas

- las redes nos sirven para compartir archivos

- software

- sistema operativo de red

- administra y gestiona las comunicaciones y recursos de la pc

- hardware

- tarjetas de red son las cuales permiten conectarnos a una red

- también son llamados NIC (network interface)

- las tarjetas de red se clasifican en dos tipos conectores y ranuras

- cables

- son los que van conectados a las tarjetas de red

- existen tres tipos de cable que son los mas utilizados en red

- cable coaxial

- cable de par trenzado

- cable de fibra óptica

redes de computadoras

redes de computadoras-1

- Es un conjunto de equipos conectados por medio de cables señales y onda

- una red de área privada esta contenida dentro de una empresa

- de consistir en varias redes de área local

- a una red de computadora software, diferentes y bases de datos

- utiliza una interface base , correo electrónico y protocolos de comunicación

- Internet

- es un neologismo que significa red informática

- se trata de un sistema de redes informáticas interceptadas

- tecnologías de redes

- red de bus

- se caracteriza por tener un único canal de comunicaciones

- red de estrella

- las estaciones están conectadas punto a punto

Suscribirse a:

Comentarios (Atom)